تنها راه افزایش سایز آلت تناسلی با روش سلول سازی بافت اسفنجی

فرمت فایل دانلودی: .zipفرمت فایل اصلی: DOCX

تعداد صفحات: 177

حجم فایل: 4554

قیمت: 50000 تومان

بخشی از متن:

روش سلول سازی بافت اسفنجی تنها راه افزایش سایز آلت تناسلی

سلولسازی بافت اسفنجی با روش علمی و آموزش ویدئویی

ویدئوی آموزش عملی ضمیمه شده است (هرکس موفق به دیدن ویدئوها نشد فایل آنها به ایمیل او ارسال می شود).

(نسخه فارسی پکیج Bigger که با ترجمه بیش از 700 هزارتومان هزینه برد)

برای اطمینان خاطر پیدا کردن حتما به سایت اصلی و انگلیسی پکیج Bigger از اینجا یک سر بزنید

تنها روشی که واقعا جواب میده!

اینجا ایستگاه آخر است…پس با دقت این صفحه را بررسی کنید

پکیج کاملا گارانتی بی چون و چرا دارد و هرکس پس از حداقل دوماه استفاده از این روش و عدم نتیجه گیری کل مبلغ پرداختی بدون هیچ سوالی برگشت داده می شود

دارای مجوز از وزارت فرهنگ و ارشاد اسلامی

مبتکر این روش کیست؟

دکتر جانی هندریکس اورولوژیست مقیم آمریکا فارغ التحصیل از دانشگاه UCLA

دکتر هندریکس کیست؟

یک اورولوژیست آمریکایی که به گفته خودش زندگی حرفه ای خود را صرف کشف این روش کرده و در سال ۲۰۰۴ موفق میشود این روش را ابداع کند.برای آشنایی بیشتر با ایشان و مشاهده عکسهای نمونه به وب سایت دکتر هندریکس مراجعه کنید و همینطور در گوگل اسم زیر را سرچ کنید:

برای ورود به سایت دکتر اینجا کلیک کنید

این روش چطور کار میکند؟

اساس این روش انجام یک سری تمرینات خاص و مرحله به مرحله میباشد که ۵ روز در هفته باید تکرار شود و انجام هر دفعه روزانه حدود نیم ساعت زمان نیاز دارد

آیا نیاز به وسیله یا دارو هم داریم؟

خیر

هر ماه چند سانتیمتر افزایش طول خواهم داشت؟

بین ۱ سانتیمتر تا ۳ سانتیمتر(رکورد در حال حاضر ۳ سانتیمتر در ماه اول است) که بستگی به بدن هر شخص دارد و متغیر است

اما متوسط افزایش طول حدود ۱.۵ سانتیمتر است.

حداکثر با این روش چقدر افزایش طول به دست میـاورم؟

بیشترین افزایش طول که به کمک این روش در سایت دکتر هندریکس گزارش شده است ۸ سانتیمتر بوده است.

افزایش قُطر چطور؟

طبق گزارش ها حداکثر ۳.۵ سانتیمتر به کمک این روش قطر افزایش میابد

این حداکثر افزایش ها تا چه زمانی به دست میاید؟

نهایت ۶ ماه

آیا بعد از افزایش و قطع تمرینات ،سایز دوباره به حالت اول برمیگردد؟

خیر،بافت اسفنجی با عضله فرق دارد و تحلیل نمیرود.

آیا این روش محدودیت سنی دارد؟

بنا به گفته دکتر هندریکس سنین ۱۵ تا ۵۰ بهترین نتیجه را میگیرند.اما به این معنا نیست که این روش برای سنین بالای ۵۰ تاثیر ندارد، ولی احتمالا سرعت رشد آهسته تر و مقدار آن کمتر میشود.

این روش عوارضی ندارد؟

اگر طبق دستور جلو بروید هیچ عوارضی ندارد بلکه مزایا هم دارد.

منظورتان از مزایا چیست؟

طبق گفته دکتر و همینطور مدیر این سایت و گزارش افرادی که این روش را استفاده کردهاند ، علاوه بر افزایش سایز، بهبود در نعوظ (سِفتی) یکی از مزایای این روش است.

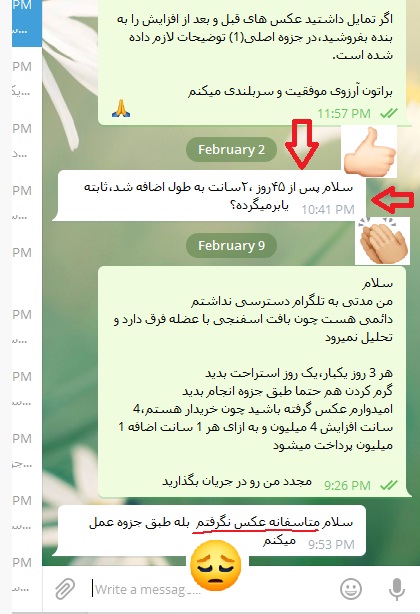

مژده به خریداران پکیج: خرید عکس های قبل و بعد از افزایش سایزِ افراد متقاضی ، به منظور استفاده در یک پروژه بین المللی(هیچ عکسی در ایران منتشر نمیشود)

قیمت خرید عکس ها چقدر است؟

(قیمتها بالا رفت)

به ازای ۴ سانتیمتر افزایش طول ۵ میلیون تومان

۵ سانتیمتر، ۷ میلیون تومان

۶ سانتیمتر، ۹ میلیون تومان

۷ سانتیمتر، ۱۲ میلیون تومان

و ۸ سانتیمتر، ۱۵ میلیون تومان از شما خریداری میشود

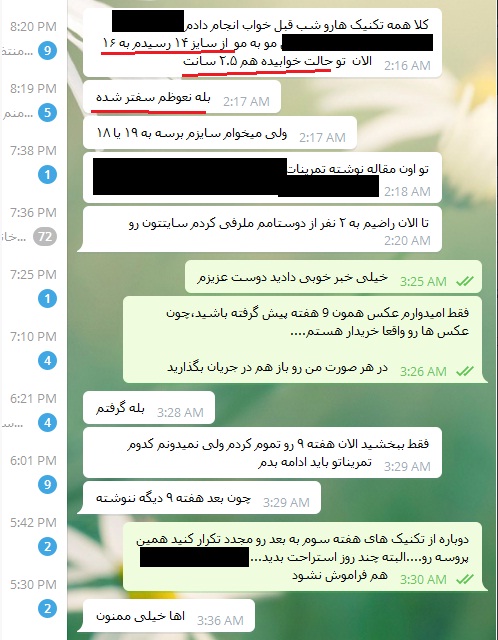

آیا کسی بوده که به کمک این روش به افزایش سایز دست پیدا کند؟

بله صدها نفر….

پس با این تفاسیر تا الان عکسهای زیادی جمع آوری کردهاید؟

متاسفانه خیر ! به دلیل اینکه با وجود تاکید بسیاری که برای گرفتن عکس شده، افراد در شروع دوره تا دو ماه اول این روش را جدی نمیگیرند و از قسمت مربوطه عکس تهیه نمیکنند .اما وقتی نتایج را میبینند تصمیم به عکس گرفتن میکنند که دیگر دیر است چرا که تا آن لحظه حداقل ۲ الی ۴ سانتیمتر افزایش داشته اند و اینکه دوباره بخواهند حداقل ۴ سانتیمتر دیگر به دست آورند مشکل است و احتمال آن کمتر میشود

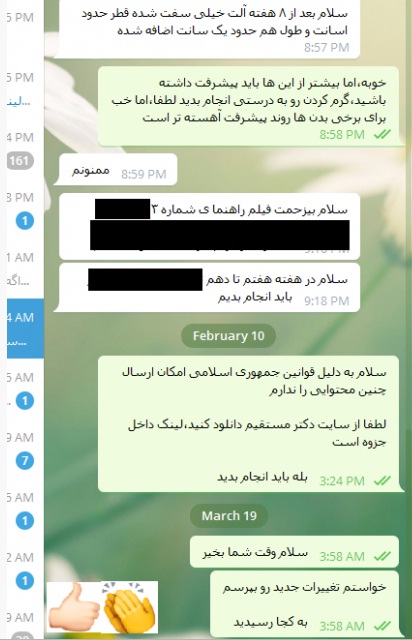

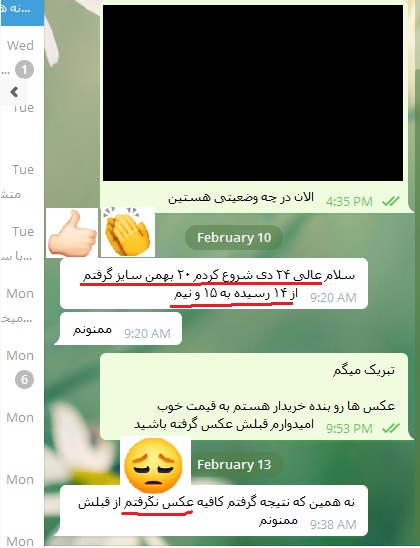

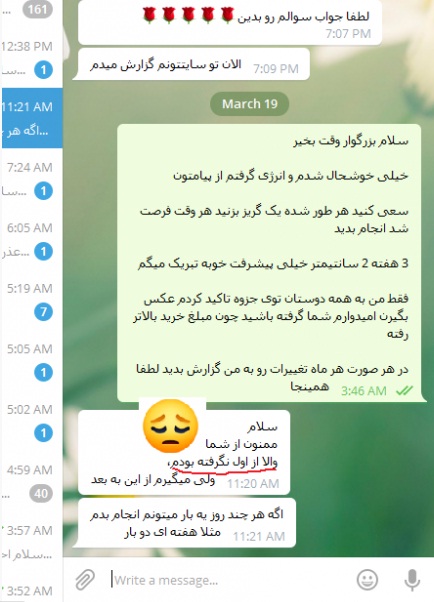

برای اثباتِ این ادعا ؛ تعدادی از گزارشهایی که افراد بعد از ۱ یا ۲ ماه استفاده از این روش ارسال کردهاند را منتشر کردیم تا مشاهده کنید با وجود اخذ نتیجه ، عکس نگرفتهاند.

همچنین میتوانید صدها مورد از گزارشها را در کامنتهای پایین همین صفحه مطالعه کنید.

این دستورالعمل را چطور تهیه کنم؟

به دو روش میتوانید دستورالعمل دکتر هندریکس را تهیه کنید:

روش اول:

به سایت اصلی ایشان مراجعه کنید، مبلغ ۹۹ دلار به کمک ویزاکارت یا مسترکارت یا پیپال بپردازید (اگر در ایران هستید شرکتهای فعال در این زمینه با اخذ کارمزد پرداخت را برایتان انجام میدهند)، بعد از پرداخت میتوانید دستورالعمل را دانلود کنید و آن را به یک مترجم بدهید تا به زبان فارسی ترجمه کند و در اختیار شما قرار دهد که این پروسه با احتساب کارمزد و هزینه ترجمه بیش از ۲ میلیون تومان تمام میشود(با در نظر گرفتن دلار ۱۳ هزار تومانی)

روش دوم:

از طریق همین سایت با پرداخت 50 هزار تومان !! دستورالعمل ترجمه شده فارسی را به به همراه ویدئوهای آموزشی را به صورت کامل دانلود کنید.

برای افرادی که از این سایت دستورالعمل را سفارش دهند دو ویدئو به صورت هدیه در نظر گرفته شده است : هنرِ انزال و دستور ساخت معجون درمان زودانزالی

(صرفا جهت اطلاع قیمت همین دو ویدئو بیش از ۷۰ دلار است که نسخه زیرنویس شده این ویدئوها را بعد از سفارش دستورالعمل افزایش سایز میتوانید به رایگان دانلود کنید)

اگر نسخه اصلی آنقدر گران است چرا شما اینقدر ارزان برای دانلود قرار دادهاید؟

به دلیل مشکلات معیشتی و مشکلات اقتصادی در حال حاضر پرداخت همین مبلغ ناچیز هم برای بسیاری از هم وطنان مشکل است.از طرفی هر درآمدی که از این طریق عاید سایت میشود صرف خرید عکسهای قبل و بعد از افزایش میشود که هدف اصلی از فروش متد است.هدفِ ما جمع آوری آرشیو عکس برای پروژه ای جهانی میباشد در نتیجه هر چه افراد بیشتری بتوانند این دستورالعمل را تهیه کنند ما به هدف خود نزدیکتر میشویم.

روش خرید دستورالعمل از سایت چیست؟

(دقت کنید که این دستورالعمل دانلودی است و از هر نقطه جهان به راحتی میتوانید آن را دانلود کنید و در موبایل یا لپتاپ یا کامپیوتر اجرا کنید)

روی دکمه خرید (کمی پایینتر) کلیک کنید و به صورت آنلاین مبلغ 50 هزار تومان را بپردازید وسیستم به صورت خودکار بلافاصله بعد از پرداخت لینک دانلود را نمایش میدهد و یک نسخه از لینک دانلود هم به ایمیل شما ارسال میشود.

بعد از خرید چه چیزی برای ما ارسال میشود؟

یک جزوه پی دی اف که در موبایل و کامپیوتر و لپتاپ قابل اجرا و مطالعه است به همراه ویدئوهای آموزشی.این دستورالعمل شامل یک جزوه و ویدئوهای آموزشی است که در موبایل یا لپتاپ میتوانید آن را مشاهده کنید و طبق دستورات تمرینات را انجام بدهید و از نتیجه شگفتزده شوید. دقت شود که این یک محصول دانلودی است و از سراسر دنیا میتوان آن را دانلود کرد .پس نیازی به ارسال با پست ندارد.

قیمت اصلی این پکیج به فیلم های آموزشی آن است که در سطح اینترنت وجود ندارد و روش درست افزایش بافت اسفنجی را آموزش می دهد.

چقدر برای انجام پکیج زمان نیاز است؟

5 روز در هفته – روزانه 20 الی 30 دقیقه

در صورتی در نمایش ویدئوها مشکلی پیش آمد و نیاز به ویدئوها داشتید به ما پیام داده تا برایتان آنها را ارسال نماییم.